Исследователи из Канадского университета Дубая в ОАЭ недавно разработали новый метод выбора функций, который может позволить разработать более эффективные IDS на основе машинного обучения. Было обнаружено, что этот метод, представленный в статье, предварительно опубликованной на arXiv, очень хорошо работает по сравнению с другими обычно используемыми методами выбора функций.

«Наша цель — изучить выбор функций в данных сетевого трафика с целью обнаружения потенциальных атак», — написали в своей статье исследователи Фируз Камалов, Шериф Мусса, Рита Згейб и Омар Машаль. «Мы рассматриваем различные существующие методы выбора функций, а также предлагаем новый алгоритм выбора функций для определения наиболее эффективных функций в данных сетевого трафика».

Во-первых, Камалов и его коллеги проанализировали ряд методов выбора функций, которые можно использовать для обнаружения функций или характеристик данных сетевого трафика, имеющих отношение к обнаружению вторжений. Они специально сосредоточились на трех стандартных методах выбора, известных как одномерные на основе корреляции, одномерные на основе MI и алгоритмы прямого поиска на основе корреляции.

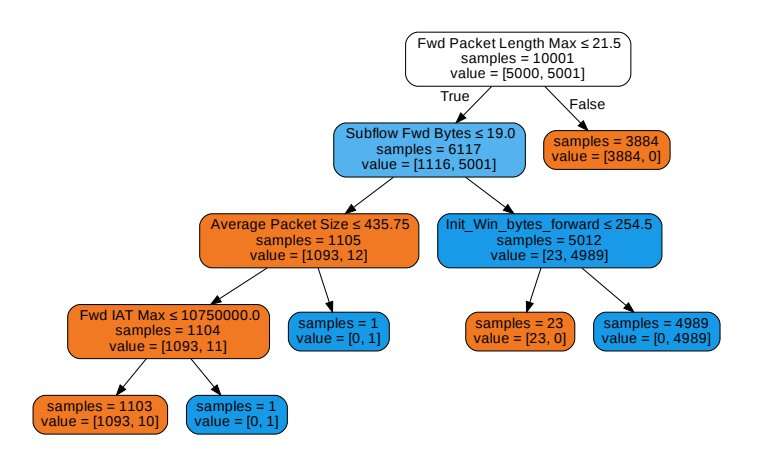

Впоследствии исследователи разработали новый метод выбора функций, получивший название MICorr, который устраняет некоторые ограничения существующих методов выбора функций. Они оценили этот метод на наборе данных CSE-CIC-IDS2018, который содержит 10 000 экземпляров доброкачественных и вредоносных сетевых вторжений.

«Мы предлагаем новый метод выбора функций, который решает проблему учета непрерывных входных функций и дискретных целевых значений», — пояснили исследователи в своей статье. «Мы показываем, что предложенный метод хорошо работает по сравнению с методами выбора эталонов».

Используя функции, которые они определили как важные для обнаружения вторжений, Камалов и его коллеги создали высокоэффективную систему обнаружения на основе машинного обучения. Было обнаружено, что эта система способна различать атаки DDoS и безобидные сетевые сигналы с точностью 99%.

В будущем метод выбора характеристик, разработанный этой группой исследователей, и результаты, представленные в их статье, могут использоваться для разработки новых высокоэффективных IDS. Кроме того, система, которую они создали с использованием выявленных ими функций, может быть реализована в реальных условиях для обнаружения злонамеренных атак в реальных сетях.

Источник — 1nsk.ru.