- Почему важно рассматривать отечественные решения

- Ключевые компоненты защиты в российских операционных системах

- 1. Модульность и контроль доступа

- 2. Криптографическая защита

- 3. Безопасная загрузка и контроль целостности

- Аппаратное обеспечение: уровни и возможности защиты

- Основные аппаратные элементы защиты

- Сравнительная таблица: программные и аппаратные меры

- Практические рекомендации для бизнеса

- Технический чек-лист

- Организационные меры

- Интеграция отечественных решений в существующую инфраструктуру

- Совместимость и миграция

- Поддержка и обслуживание

- Ключевые критерии выбора

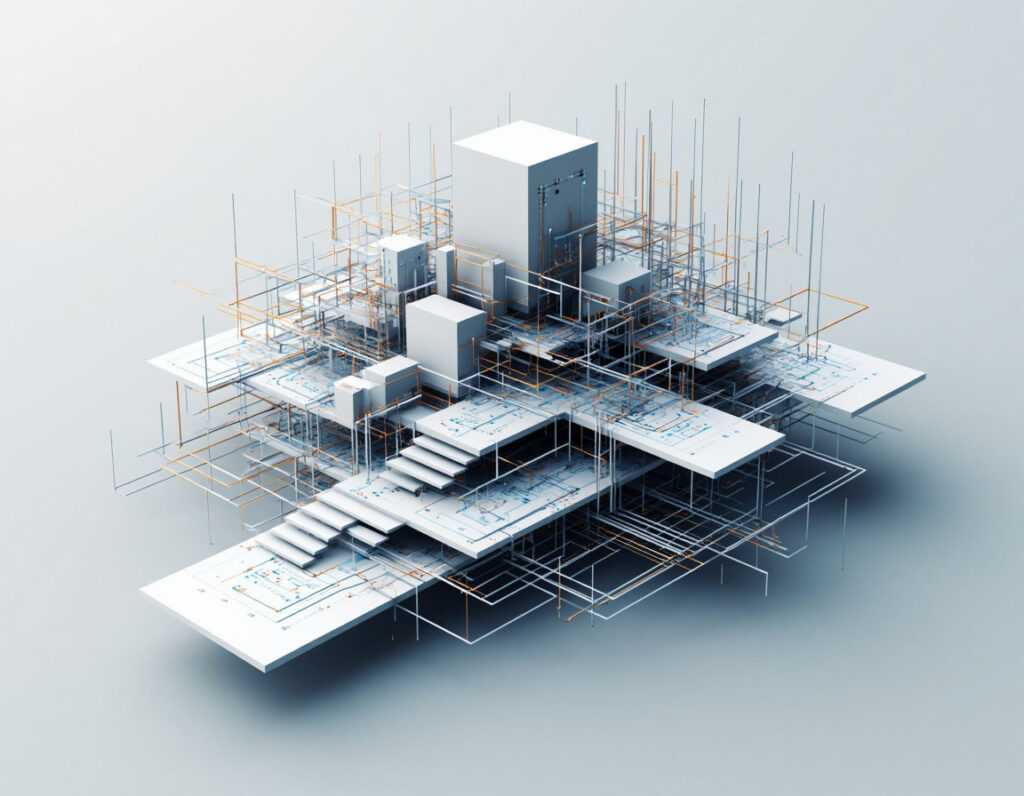

В эпоху цифровой трансформации вопросы безопасности данных становятся ключевым фактором устойчивости бизнеса. Российские операционные системы и отечественные пк предлагают комплексный набор механизмов защиты, которые учитывают специфические риски локальной регуляторики, требования по защите персональных данных и особенности архитектуры корпоративных сетей. В этой статье подробно рассмотрим технические и организационные меры, объясним, какие технологии используются, и дадим практический чек-лист для внедрения.

Почему важно рассматривать отечественные решения

Отдельное внимание отечественным ОС и аппаратуре уделяется по нескольким причинам:

- снижение зависимости от иностранных поставщиков и рисков, связанных с санкциями или ограничением поставок;

- возможность глубокого аудита кода и прошивок в соответствии с требованиями регуляторов;

- совместимость с нормативными актами по хранению и обработке персональных данных;

- наличие локальной технической поддержки и сервиса, адаптированного под нужды бизнеса.

Ключевые компоненты защиты в российских операционных системах

Отечественные операционные системы реализуют многоуровневый подход к безопасности. Рассмотрим основные элементы этого подхода.

1. Модульность и контроль доступа

Современные ОС строятся по принципу минимизации доверенной зоны. Примеры механизмов:

- ролевой доступ (RBAC) и принцип наименьших привилегий;

- изоляция процессов и контейнеризация;

- поддержка многоуровневой системы аудита и журналирования.

2. Криптографическая защита

Криптография обеспечивает конфиденциальность и целостность данных. В российских решениях используются сертифицированные криптографические модули, аппаратные ключи и средства работы с защищёнными каналами связи.

Ключевые концепции в форме формул:

H = - Σ p_i log2 p_i (энтропия источника)

Ключевое пространство: 2^k (где k — длина ключа в битах)Например, для ключа 256 бит сила пространства ключей равна 2^256, что отражает высокую стойкость к перебору.

3. Безопасная загрузка и контроль целостности

Secure Boot и механизмы проверки подписи ядра/компонентов предотвращают загрузку неподписанного или модифицированного кода. Также широко применяются средства контроля целостности файловых систем и индосистемного программного обеспечения.

Аппаратное обеспечение: уровни и возможности защиты

Аппаратная защита дополняет программные меры и в ряде случаев даёт более высокий уровень уверенности в безопасности.

Основные аппаратные элементы защиты

- Аппаратные криптопроцессоры (HSM) — хранение ключей в изолированной среде;

- Trusted Platform Module (TPM) — аппаратная привязка криптографических операций к устройству;

- Аппаратная поддержка шифрования дисков — ускорение операций и снижение риска утечки при физическом доступе;

- Контролируемая прошивка — проверяемые цепочки доверия (trusted boot chain).

Сравнительная таблица: программные и аппаратные меры

| Компонент | Назначение | Преимущества | Ограничения |

|---|---|---|---|

| ОС (с проверяемым кодом) | Контроль доступа, аудит, подпись компонентов | Гибкость, обновляемость, сертификация | Зависимость от качества разработки |

| TPM / HSM | Хранение ключей, аппаратная криптография | Высокая степень защиты ключей | Стоимость и интеграция |

| Аппаратное шифрование дисков | Защита данных при потере/краже носителя | Быстродействие, прозрачность для ПО | Риск уязвимости прошивки |

Практические рекомендации для бизнеса

Ниже — конкретные шаги, которые помогут обеспечить надёжную защиту данных с использованием отечественных технологий.

Технический чек-лист

- Произведите аудит текущей ИТ-инфраструктуры: инвентаризация ОС, оборудования, уровней доступа.

- Внедрите многофакторную аутентификацию (MFA) для доступа к критическим системам.

- Используйте аппаратные ключи (HSM/TPM) для хранения криптографических материалов.

- Организуйте сегментацию сети и «жёсткие» правила межсетевого взаимодействия.

- Настройте централизованный сбор логов и систему корреляции событий (SIEM).

- Регулярно обновляйте прошивки и компоненты ОС, проверяя подписи обновлений.

Организационные меры

- Разработайте и внедрите политику управления доступом и политiku резервного копирования.

- Проведите обучение сотрудников по вопросам фишинга и безопасной работы с данными.

- Определите план действий при инцидентах и регулярно проводите учения.

Интеграция отечественных решений в существующую инфраструктуру

При переходе на российские ОС и оборудование важно учитывать следующие аспекты:

Совместимость и миграция

План миграции должен включать этапы тестирования, пилотной эксплуатации и отката. Для минимизации рисков рекомендуется сначала интегрировать отечественные компоненты в не-критичные подсистемы, оценить производительность и стабильность, затем расширять развертывание.

Поддержка и обслуживание

Наличие локальной техподдержки и SLA — ключевой фактор при выборе поставщика. Убедитесь, что выбранный вендор предоставляет обновления безопасности и оперативную помощь при инцидентах.

Ключевые критерии выбора

При оценке решений ориентируйтесь на следующие метрики:

- уровень сертификации (ФСТЭК, ФСБ или эквивалент);

- наличие открытого или проверяемого кода;

- совместимость с существующей архитектурой и приложениями;

- стоимость владения (TCO) и условия поддержки.

Российские операционные системы и отечественное аппаратное обеспечение способны обеспечить высокий уровень защиты данных, особенно в условиях, когда важна независимость от зарубежных поставщиков и соответствие локальным требованиям безопасности. Однако наличие технологий — это лишь часть успешной стратегии. Эффективная защита невозможна без грамотной архитектуры, регулярного аудита, обучения персонала и чётко выстроенных бизнес-процессов. Следуя изложенным рекомендациям и применяя комплексный подход «технология + процесс + люди», вы существенно снизите риски и укрепите информационную безопасность своего бизнеса.